- Home

- Solutions

- Manage IT Risks

Maîtriser les risques IT

Minimiser les risques, renforcer la DSI, gérer le changement

Gouvernance, risques et conformité

Pourquoi est-ce si important ? Car l'absence de processus clairs peut entraîner des risques non détectés et des coûts élevés de non-conformité. Nos solutions transforment votre GRC avec des flux de travail numériques, permettant une identification précoce des risques, une application fiable des directives et une gestion transparente des licences logicielles. Résultat : une sécurité, une efficacité et un contrôle accrus de votre informatique.

Automatiser les processus de gouvernance

Comment gérer activement les risques ?

Comment assurer la conformité ?

Pourquoi contrôler vos actifs informatiques ?

Automatiser les processus de gouvernance

Comment gérer activement les risques ?

Comment assurer la conformité ?

Pourquoi contrôler vos actifs informatiques ?

Cela pourrait aussi vous intéresser

Produits associés

Gestion GRC

Gérez la gouvernance, les risques et la conformité de manière centralisée y compris les exigences NIS 2 et DORA.

En savoir plus

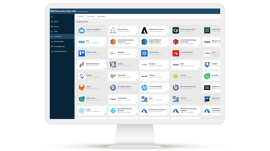

Gestion des licences logicielles

On premises, dans le Cloud et en evironnement hybride, contrôlez votre portefeuille logiciel depuis une seule plateforme

En savoir plus

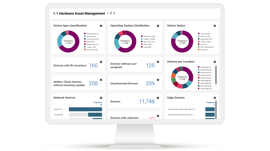

Gestion du hardware

Gérez vos actifs matériels tout au long de leur cycle de vie pour plus de sécurité, d'efficacité et de conformité.

En savoir plus

Gestion GRC

Gérez la gouvernance, les risques et la conformité de manière centralisée y compris les exigences NIS 2 et DORA.

En savoir plus

Gestion des licences logicielles

On premises, dans le Cloud et en evironnement hybride, contrôlez votre portefeuille logiciel depuis une seule plateforme

En savoir plus

Gestion du hardware

Gérez vos actifs matériels tout au long de leur cycle de vie pour plus de sécurité, d'efficacité et de conformité.

En savoir plusInformations complémentaires

IA dans les opérations IT

Une étude de Forrester Consulting menée pour le compte d'USU

Renforcer la sécurité informatique

La transparence contre les failles de sécurité

Remplacer les logiciels obsolètes

Gérer activement les points faibles

Une base de données pour des décisions sûres

La transparence contre les failles de sécurité

Remplacer les logiciels obsolètes

Gérer activement les points faibles

Une base de données pour des décisions sûres

Cela pourrait aussi vous intéresser

Produits adaptés

Gestion du portefeuille d'actifs informatiques

Identifiez et gérez tous les actifs informatiques de manière centralisée - avec des structures flexibles et des données fiables pour plus de sécurité et d'efficacité.

En savoir plus

Gestion du portefeuille d'actifs informatiques

Identifiez et gérez tous les actifs informatiques de manière centralisée - avec des structures flexibles et des données fiables pour plus de sécurité et d'efficacité.

En savoir plusInformations complémentaires

Des changements IT en toute sécurité

Identifier les risques à temps

Cibler les changements

Intégrer les équipes en toute sécurité

Prendre des décisions en connaissance de cause

Identifier les risques à temps

Cibler les changements

Intégrer les équipes en toute sécurité

Prendre des décisions en connaissance de cause

Les applications critiques en ligne de mire

Avec le système d'alerte intégré d'USU, vous alertez immédiatement les équipes d'exploitation, les responsables des services et la direction, indépendamment du lieu et de l'heure.en combinaison avec USU Service Monitoring, USU IT Service Alerting surveille en permanence la disponibilité et la performance de vos services. Vous détectez ainsi les perturbations à temps, évitez les pannes et garantissez vos objectifs SLA de manière fiable.

Comment l'alerte rapide protège votre IT

Stabilité des services

Un regard sur les aspects critiques de l'entreprise

Mobilisation des équipes responsables

Comment l'alerte rapide protège votre IT

Stabilité des services

Un regard sur les aspects critiques de l'entreprise

Mobilisation des équipes responsables

Cela pourrait aussi vous intéresser

Produits adaptés

Surveillance des services

Surveillez vos services de manière automatisée, détectez les problèmes à temps et évitez les pannes ainsi que les violations de SLA de manière fiable.

En savoir plus

Alerte de service informatique

Les messages critiques sont immédiatement identifiés et transmis : réaction rapide, temps de résolution courts et services informatiques stables.

En savoir plus

Surveillance des services

Surveillez vos services de manière automatisée, détectez les problèmes à temps et évitez les pannes ainsi que les violations de SLA de manière fiable.

En savoir plus

Alerte de service informatique

Les messages critiques sont immédiatement identifiés et transmis : réaction rapide, temps de résolution courts et services informatiques stables.

En savoir plusInformations complémentaires

Comparatif des outilsdes fournisseursleaders d’ITAM

Prenez de meilleures décisions avec un outil adéquat

Témoignage client : "L'intégration des applications USU pour la gestion des pannes a significativement amélioré notre qualité de service et la stabilité opérationnelle. Ces systèmes sont devenus indispensables pour l'efficacité de notre centre de calcul." - Olaf Sengestack, Gestion des niveaux de service, Dataport."

Olaf Sengestack

Gestion des niveaux de service

Dataport

Cliquez iciFrequently Asked Questions

Qu’est-ce que la solution “Gérer les risques IT” ?

La solution “Gérer les risques IT” de USU vous aide à identifier, évaluer et maîtriser les risques informatiques avant qu’ils n’impactent vos services. Elle automatise les processus de gouvernance, facilite l’évaluation des risques et assure la conformité avec des standards comme NIS-2 ou DORA, tout en offrant une vision claire de vos actifs logiciels et matériels.

En quoi la solution USU améliore-t-elle la sécurité et la conformité de mon système IT ?

Grâce à des workflows numériques et des outils automatisés, la solution permet de détecter les risques cachés, d’appliquer fiablement vos politiques internes, de suivre l’utilisation des licences et de répondre aux obligations réglementaires. Cela renforce la sécurité de votre système, réduit les failles et vous aide à maintenir un niveau de conformité élevé dans vos opérations IT.

Quels bénéfices puis-je attendre après l’implémentation de cette solution ?

Vous obtenez une meilleure visibilité sur vos actifs IT, une gestion proactive des risques, une conformité automatisée avec les normes clés, et une diminution des incidents critiques. En outre, cela vous aide à planifier et exécuter des changements IT de manière sécurisée, tout en renforçant la stabilité et la disponibilité de vos services.

Autres solutions

Efficacité et optimisation des coûts

Transparence et maîtrise totale de vos coûts IT avec USU

Évitez les pertes d'efficacité IT qui freinent votre croissance

Pour un service client à la hauteur de vos attentes